- Հեղինակ Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

Փրկագին հարձակումներ սովորաբար են իրականացվել է օգտագործելով տրոյան, մուտք գործել համակարգ, օրինակ, վնասակար հավելվածի, ֆիշինգ էլփոստի մեջ ներկառուցված հղումի կամ ցանցային ծառայության խոցելիության միջոցով:

Նմանապես կարելի է հարցնել, թե որքա՞ն ժամանակ է պահանջվում փրկագնի հարձակումից հետո վերականգնելու համար:

Պահանջվում է 33 Ժամ՝ ըստ Vanson Bourne-ի վերջին հարցման՝ կիբերանվտանգության 500 որոշում կայացնողների շրջանում, որը հովանավորվել է SentinelOne-ի կողմից: Միջին տուժողին վեց հարված է հասցվել։

որքանո՞վ են տարածված փրկագին հարձակումները: Անվտանգություն. 230,000-ից ավելի վերլուծություն փրկագին հարձակումներ ապրիլից սեպտեմբեր ընկած ժամանակահատվածում տեղի ունեցածը հրապարակվել է Emsisoft-ի կիբերանվտանգության հետազոտողների կողմից, և չարամիտ ծրագրերի մեկ ընտանիքը կազմում է հաղորդված միջադեպերի կեսից ավելին (56%). «Stop» փրկագին.

Բացի սրանից, ո՞րն է փրկագնի հարձակման ամենատարածված մեթոդը:

Հաքերների կողմից փրկագին տարածելու ամենատարածված մեթոդը դա է ֆիշինգ նամակներ . Հաքերները օգտագործում են խնամքով պատրաստված ֆիշինգ նամակներ խաբել զոհին, որպեսզի բացի կցորդը կամ սեղմի այն հղումը, որը պարունակում է վնասակար ֆայլ:

Հնարավո՞ր է փրկագին հեռացնել:

Եթե դուք ունեք ամենապարզ տեսակը փրկագին , օրինակ՝ կեղծ հակավիրուսային ծրագիր կամ կեղծ մաքրման գործիք, դուք կարող է սովորաբար հեռացնել այն՝ հետևելով իմ նախորդ չարամիտ ծրագրի քայլերին հեռացում ուղեցույց. Այս ընթացակարգը ներառում է Windows-ի Անվտանգ ռեժիմ մուտք գործելը և ըստ պահանջի վիրուսի սկաների գործարկում, ինչպիսին է Malwarebytes-ը:

Խորհուրդ ենք տալիս:

Ինչպե՞ս է իրականացվում թվային ստորագրությունը:

Թվային ստորագրություն ստեղծելու համար ստորագրման ծրագրակազմը, օրինակ՝ էլփոստի ծրագիրը, ստեղծում է ստորագրվող էլեկտրոնային տվյալների միակողմանի հաշիշ: Անձնական բանալին այնուհետև օգտագործվում է հեշը կոդավորելու համար: Կոդավորված հեշը, այլ տեղեկատվության հետ միասին, ինչպիսին է հեշինգի ալգորիթմը, թվային ստորագրությունն է

Ինչպե՞ս է մեթոդն իրականացվում Android Studio-ում:

Կիրառել ինտերֆեյսի կամ աբստրակտ դասի մեթոդները Code մենյուում սեղմեք «Իրականացնել մեթոդները» Ctrl+I: Այլապես, կարող եք աջ սեղմել դասի ֆայլի ցանկացած կետում, այնուհետև սեղմել Generate Alt+Insert և ընտրել Implementmethods: Ընտրեք իրականացման մեթոդները: Սեղմեք OK

Ինչպե՞ս կարելի է կանխել ներխուժման հարձակումները:

Ներխուժման կանխարգելման համակարգերն աշխատում են ցանցի ողջ տրաֆիկի սկանավորման միջոցով: Կան մի շարք տարբեր սպառնալիքներ, որոնք IPS-ը նախատեսված է կանխելու համար, այդ թվում՝ ծառայության մերժման (DoS) հարձակումը: Ծառայության ժխտման բաշխված հարձակումը (DDoS):

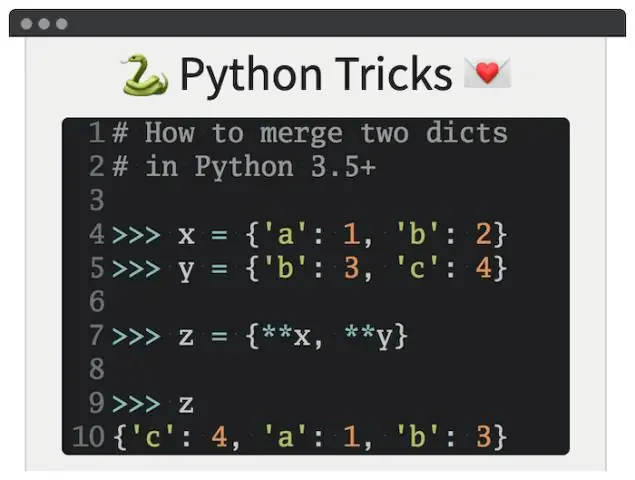

Ինչպե՞ս են բառարաններն իրականացվում Python-ում:

Բառարաններն աշխատում են՝ ներկառուցված հեշ ֆունկցիայի միջոցով բառարանում պահվող յուրաքանչյուր բանալի համար հաշվարկելով հեշ կոդը: Հեշ կոդը մեծապես տարբերվում է՝ կախված բանալիից. օրինակ, «Python»-ը հեշում է -539294296-ին, մինչդեռ «python»-ը՝ տողը, որը տարբերվում է մեկ բիթով, հեշում է մինչև 1142331976:

Ինչպե՞ս դադարեցնել կրկնվող հարձակումները:

Կրկնվող հարձակումները կարելի է կանխել՝ յուրաքանչյուր գաղտնագրված բաղադրիչի հատկորոշմամբ նստաշրջանի ID-ով և բաղադրիչի համարով: Լուծումների այս համակցության օգտագործումը չի օգտագործում որևէ մեկը, որը փոխկապակցված է միմյանցից: Քանի որ չկա փոխկախվածություն, կան ավելի քիչ խոցելիություններ