- Հեղինակ Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

Թխվածքաբլիթներ ուղարկվում են HTTP վերնագրի շրջանակներում: Այսպիսով նրանք նման են ապահով քանի որ HTTPS կապ, որը կախված է SSL/TLS բազմաթիվ պարամետրերից, ինչպիսիք են ծածկագրի ուժը կամ հանրային բանալու երկարությունը: Խնդրում ենք նկատի ունենալ, որ եթե չսահմանեք Ապահով դրոշ ձեր համար Թխվածքաբլիթ , է Թխվածքաբլիթ կարող է փոխանցվել անապահով HTTP կապի միջոցով:

Նաև պետք է իմանալ, արդյոք քուքիները կոդավորված են

SSL-ով ուղարկված տվյալները ( HTTPS ) ամբողջությամբ է կոդավորված , վերնագրերը ներառված են (հետևաբար թխվածքաբլիթներ ), միայն այն Հոսթն է, որին դուք հարցումն եք ուղարկում կոդավորված . Դա նաև նշանակում է, որ GET հարցումն է կոդավորված (URL-ի մնացած մասը):

Ավելին, JavaScript-ը կարո՞ղ է կարդալ անվտանգ թխուկներ: HttpOnly-ի ամբողջ կետը թխվածքաբլիթներ այն է, որ նրանք կարող է հասանելի չեն լինի JavaScript . Ձեր սկրիպտի միակ միջոցը (բացառությամբ բրաուզերի սխալների օգտագործման): կարդալ դրանք սերվերի վրա ունենալ համագործակցող սկրիպտ, որը կկարդա որ թխվածքաբլիթ արժեքը և արձագանքել այն որպես պատասխանի բովանդակության մաս:

Կարելի է նաև հարցնել՝ արդյո՞ք քուքիներն ապահով են:

Անվտանգ թխուկներ HTTP-ի տեսակ են թխվածքաբլիթ որոնք ունեն Ապահով հատկանիշի հավաքածու, որը սահմանափակում է the-ի շրջանակը թխվածքաբլիթ դեպի « ապահով «ալիքներ (որտեղ» ապահով սահմանվում է օգտագործողի գործակալի կողմից, սովորաբար վեբ բրաուզերի կողմից): Ցանցային ակտիվ հարձակվողը կարող է վերագրանցել Անվտանգ թխուկներ անապահով ալիքից՝ խաթարելով նրանց ամբողջականությունը։

Ի՞նչ է HttpOnly և ապահով դրոշը:

HttpOnly և ապահով դրոշներ կարելի է օգտագործել թխվածքաբլիթները ավելի շատ պատրաստելու համար ապահով . Երբ ա ապահով դրոշ օգտագործվում է, ապա թխուկը կուղարկվի միայն HTTPS-ով, որը HTTP է SSL/TLS-ի միջոցով: Երբ HttpOnly դրոշ օգտագործվում է, JavaScript-ը չի կարողանա կարդալ թխուկը XSS-ի շահագործման դեպքում:

Խորհուրդ ենք տալիս:

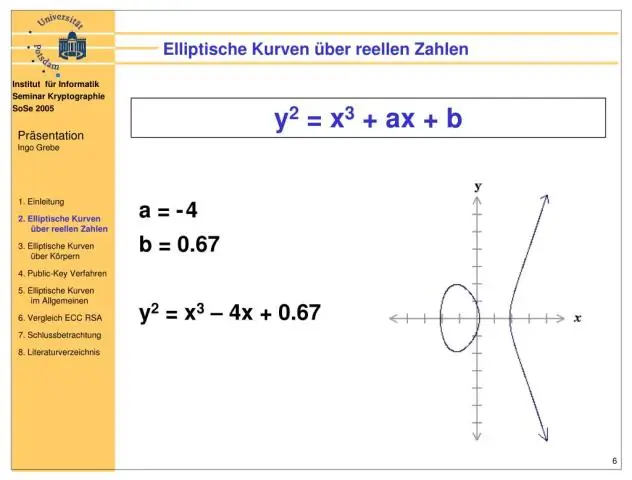

Արդյո՞ք էլիպսային կորի ծածկագրումը քվանտային ապահով է:

Գերեզակի էլիպսային կորի իզոգեն գաղտնագրություն Եթե մեկը օգտագործում է էլիպսային կորի կետի սեղմում, ապա հանրային բանալին պետք է ունենա ոչ ավելի, քան 8x768 կամ 6144 բիթ երկարություն: Սա դարձնում է փոխանցված բիթերի թիվը մոտավորապես համարժեք ոչ քվանտային ապահով RSA-ին և Diffie-Hellman-ին նույն դասական անվտանգության մակարդակում:

Արդյո՞ք Mega NZ-ն ապահով է:

Նախևառաջ, Mega.nz-ն ունի գաղտնագրում «end-to-endencryption»: Սա հսկայական գումարած կետ է կայքի համար, ինչը նշանակում է, որ նույնիսկ Mega-ի աշխատակիցները չեն կարող մուտք գործել ձեր տվյալները: Mega.nz-ն օգտագործում է AES-128 կոդավորումը: Սա լավ է, բայց 256 բիթը համարվում է գաղտնագրման ոսկե ստանդարտ

Արդյո՞ք JWT-ն ապահով է:

Json վեբ նշանի (JWT) բովանդակությունը ի սկզբանե անվտանգ չէ, սակայն առկա է ներկառուցված հատկանիշ՝ ստուգելու նշանի իսկությունը: JWT-ն երեք հեշ է՝ բաժանված կետերով: Երրորդը ստորագրությունն է։ Հանրային բանալին հաստատում է, որ JWT-ն ստորագրված է իր համապատասխան մասնավոր բանալիով

Արդյո՞ք Fernet-ը ապահով է:

Այսպիսով, ինչ է Fernet-ը: Fernet-ը սիմետրիկ գաղտնագրման մեթոդ է, որը վստահեցնում է, որ գաղտնագրված հաղորդագրությունը չի կարող մանիպուլյացիայի ենթարկվել/ընթերցել առանց բանալի: Այն օգտագործում է URL անվտանգ կոդավորում բանալիների համար: Fernet-ը նաև օգտագործում է 128-բիթանոց AES CBC ռեժիմում և PKCS7 լցոնում, իսկ HMAC-ն օգտագործում է SHA256 նույնականացման համար:

Արդյո՞ք անուղղակի հոսքը ապահով է:

Պարզ ասած, անուղղակի դրամաշնորհի անվտանգությունը խախտված է: Այն խոցելի է նշանի արտահոսքի համար, ինչը նշանակում է, որ հարձակվողը կարող է ներթափանցել վավեր մուտքի նշաններ և օգտագործել այն իր օգտին: Դրանք պետք է մարվեն ժետոնների համար ուղղակի HTTPS-ով ապահովված հարցումով՝ թույլտվության սերվերի նշանի վերջնակետով