- Հեղինակ Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

Բովանդակությունը json վեբ նշանում ( JWT ) բնածին չեն ապահով , սակայն առկա է ներկառուցված հատկանիշ՝ ստուգելու նշանի իսկությունը: Ա JWT երեք հեշ է՝ բաժանված կետերով: Երրորդը ստորագրությունն է։ Հանրային բանալին հաստատում է ա JWT ստորագրված է իր համապատասխան մասնավոր բանալիով:

Նմանապես, կարելի՞ է JWT-ն կոտրել:

JWT , կամ JSON Web Tokens-ը ժամանակակից վեբ վավերացման դեֆակտո ստանդարտն է: Այն օգտագործվում է բառացիորեն ամենուր՝ սեսիաներից մինչև OAuth-ում նշանների վրա հիմնված նույնականացում, բոլոր ձևերի և ձևերի հատուկ վավերացում: Այնուամենայնիվ, ինչպես ցանկացած տեխնոլոգիա, JWT անձեռնմխելի չէ հաքերային հարձակում.

Նաև ո՞վ է օգտագործում JWT: JWT պահանջները սովորաբար կարող են օգտագործվել՝ նույնականացման մատակարարի և ծառայություններ մատուցողի միջև վավերացված օգտատերերի ինքնությունը փոխանցելու համար, կամ ցանկացած այլ տեսակի պահանջ, ինչպես պահանջվում է բիզնես գործընթացներով: JWT հիմնված է JSON-ի վրա հիմնված այլ ստանդարտների վրա՝ JSON Web Signature և JSON Web Encryption:

Դրանցից դուք պետք է կոդավորե՞ք JWT-ն:

Արեք չի պարունակում որևէ զգայուն տվյալ a JWT . Այս նշանները սովորաբար ստորագրվում են մանիպուլյացիաներից պաշտպանվելու համար (ոչ կոդավորված ) այնպես որ պահանջների տվյալները կարող են հեշտությամբ վերծանվել և կարդալ: Եթե դու անում ես անհրաժեշտ է պահպանել զգայուն տեղեկատվությունը ա JWT , ստուգեք JSON Web-ը Կոդավորումը (JWE):

Կարո՞ղ է JWT-ն օգտագործվել նույնականացման համար:

JWTs կարող է լինել օգտագործված որպես ան իսկությունը մեխանիզմը, որը անում է չի պահանջում տվյալների բազա: Սերվերը կարող է խուսափեք տվյալների բազայից օգտվելուց, քանի որ տվյալները պահվում են JWT հաճախորդին ուղարկված անվտանգ է:

Խորհուրդ ենք տալիս:

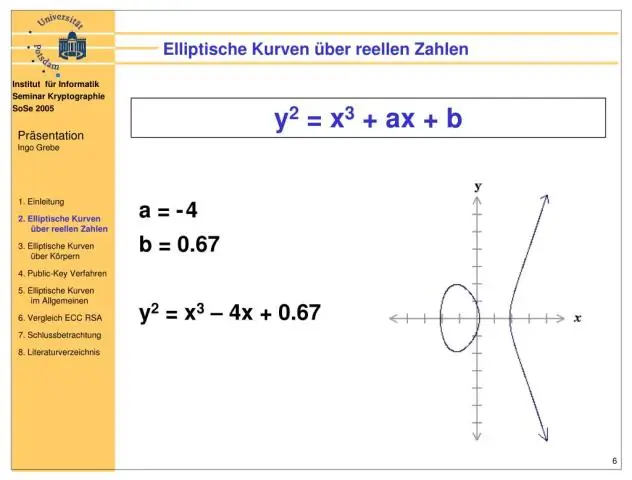

Արդյո՞ք էլիպսային կորի ծածկագրումը քվանտային ապահով է:

Գերեզակի էլիպսային կորի իզոգեն գաղտնագրություն Եթե մեկը օգտագործում է էլիպսային կորի կետի սեղմում, ապա հանրային բանալին պետք է ունենա ոչ ավելի, քան 8x768 կամ 6144 բիթ երկարություն: Սա դարձնում է փոխանցված բիթերի թիվը մոտավորապես համարժեք ոչ քվանտային ապահով RSA-ին և Diffie-Hellman-ին նույն դասական անվտանգության մակարդակում:

Արդյո՞ք Mega NZ-ն ապահով է:

Նախևառաջ, Mega.nz-ն ունի գաղտնագրում «end-to-endencryption»: Սա հսկայական գումարած կետ է կայքի համար, ինչը նշանակում է, որ նույնիսկ Mega-ի աշխատակիցները չեն կարող մուտք գործել ձեր տվյալները: Mega.nz-ն օգտագործում է AES-128 կոդավորումը: Սա լավ է, բայց 256 բիթը համարվում է գաղտնագրման ոսկե ստանդարտ

Արդյո՞ք Fernet-ը ապահով է:

Այսպիսով, ինչ է Fernet-ը: Fernet-ը սիմետրիկ գաղտնագրման մեթոդ է, որը վստահեցնում է, որ գաղտնագրված հաղորդագրությունը չի կարող մանիպուլյացիայի ենթարկվել/ընթերցել առանց բանալի: Այն օգտագործում է URL անվտանգ կոդավորում բանալիների համար: Fernet-ը նաև օգտագործում է 128-բիթանոց AES CBC ռեժիմում և PKCS7 լցոնում, իսկ HMAC-ն օգտագործում է SHA256 նույնականացման համար:

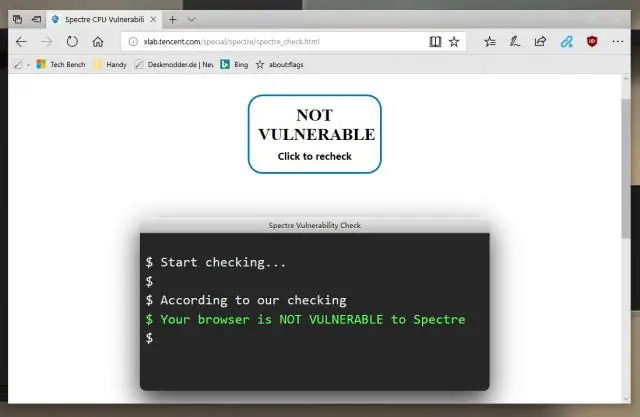

Արդյո՞ք անուղղակի հոսքը ապահով է:

Պարզ ասած, անուղղակի դրամաշնորհի անվտանգությունը խախտված է: Այն խոցելի է նշանի արտահոսքի համար, ինչը նշանակում է, որ հարձակվողը կարող է ներթափանցել վավեր մուտքի նշաններ և օգտագործել այն իր օգտին: Դրանք պետք է մարվեն ժետոնների համար ուղղակի HTTPS-ով ապահովված հարցումով՝ թույլտվության սերվերի նշանի վերջնակետով

Արդյո՞ք Vivaldi-ն ապահով բրաուզեր է:

Ինչպես շատ այլ բրաուզերներ, Vivaldi-ն օգտագործում է Google Safe Browsing-ը՝ պաշտպանելու օգտատերերին չարամիտ կայքերից, որոնք պարունակում են չարամիտ ծրագրեր կամ ֆիշինգի սխեմաներ: Սա հիանալի ընտրություն է, քանի որ այն լավագույն անվտանգ զննարկման տվյալների բազաներից մեկն է