Բովանդակություն:

- Հեղինակ Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

UDP Սկանավորել . Մինչ TCP սկանավորումներն են որ Ամենատարածված տեսակները նավահանգիստների սկանավորումներ , անտեսելով UDP արձանագրության isa-ն ընդհանուր Անվտանգության հետազոտողների կողմից թույլ տրված սխալ, որը կարող է տրամադրել զգայուն տեղեկատվություն բացված ցանցային ծառայությունների միջոցով, որոնք կարող են նույնքան շահագործվել, որքան TCP ծառայությունները:

Հարցրեց նաև, թե որո՞նք են սկանավորման ամենակարևոր տեսակները:

Այս հոդվածը տեղեկատվություն կունենա երկուսի մասին մեծ մասը ընդհանուր սկաներներ. Տեղեկությունը կներառի. արժեքը, և ինչպես է այն օգտագործվում Չորս ընդհանուր սկաների տեսակները են՝ հարթ մահճակալով, թերթիկով, ձեռքով և թմբուկով սկաներներ: Flatbed սկաներները դրանցից են մեծ մասը սովորաբար օգտագործվող սկաներներ, քանի որ այն ունի և՛ տան, և՛ գրասենյակային գործառույթներ:

Նմանապես, որո՞նք են ցանցային սկանավորման 3 տեսակները: Սկանավորում -ից է երեք տեսակի : Ցանցային սկանավորում . Նավահանգիստ Սկանավորում . Խոցելիություն Սկանավորում.

Հաշվի առնելով սա, ո՞րն է պորտի սկանավորման նպատակը:

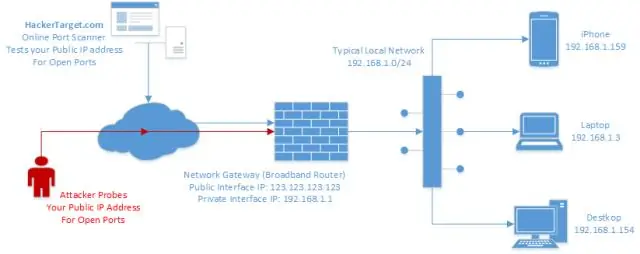

Ա նավահանգիստ սկաներ հավելված է, որը նախատեսված է բաց նավահանգիստների համար սերվերի կամ հոսթինգի համար: Նման հավելվածը կարող է օգտագործվել ադմինիստրատորների կողմից՝ ստուգելու իրենց ցանցերի անվտանգության քաղաքականությունը, իսկ հարձակվողները՝ հայտնաբերելու ցանցային ծառայությունները, որոնք աշխատում են հոսթի վրա և շահագործում են խոցելիությունները:

Ի՞նչ նավահանգիստներ են օգտագործում հաքերները:

Սովորաբար կոտրված նավահանգիստները

- TCP պորտ 21 - FTP (Ֆայլի փոխանցման արձանագրություն)

- TCP պորտ 22 - SSH (Secure Shell)

- TCP պորտ 23 - Telnet:

- TCP պորտ 25 - SMTP (Փոստի փոխանցման պարզ արձանագրություն)

- TCP և UDP պորտ 53 - DNS (դոմենային անունների համակարգ)

- TCP պորտ 443 - HTTP (հիպերտեքստի փոխադրման արձանագրություն) և HTTPS (HTTP SSL-ի միջոցով)

Խորհուրդ ենք տալիս:

Ո՞րն է nmap-ում TCP կապի սկանավորման հիմնական սկզբունքը:

Nmap TCP կապի սկանավորման ժամանակ Nmap-ը խնդրում է իր հիմքում ընկած օպերացիոն ցանցին կապ հաստատել թիրախային սերվերի հետ՝ թողարկելով «միացեք» համակարգային զանգը:

Ինչպե՞ս գործարկել նավահանգիստների սկանավորումը Mac-ում:

Ինչպես սկանավորել նավահանգիստները IP-ի կամ տիրույթի վրա Mac OSX-ից Սեղմեք Command+Spacebar՝ Spotlight կանչելու համար և մուտքագրեք «Network Utility», որին հաջորդում է վերադարձի ստեղնը՝ գործարկելու Network Utility հավելվածը: Ընտրեք «Port Scan» ներդիրը: Մուտքագրեք IP-ն կամ տիրույթի անունը, որը ցանկանում եք սկանավորել բաց պորտերի համար և ընտրեք «սկան»

Apache-ն լսում է մի քանի նավահանգիստների վրա:

Եթե դուք նշում եք վերը նշված երկու հրահանգները Apache-ի կազմաձևման ֆայլում, ապա Apache սերվերը կլսի և՛ 80, և՛ 8000 նավահանգիստները: Լսելու բազմաթիվ հրահանգները կարող են օգտագործվել մի շարք հասցեներ և պորտեր նշելու համար, որոնք պետք է լսել:

Ի՞նչ գործիքներ կարող եք օգտագործել նավահանգիստների սկանավորում կատարելու համար:

Եկեք ուսումնասիրենք infosec դաշտում օգտագործվող նավահանգիստների սկաներների լավագույն հինգ ամենահայտնի գործիքները: Nmap. Nmap-ը նշանակում է «Network Mapper», այն պատմության մեջ ամենահայտնի ցանցի հայտնաբերման և պորտի սկաներն է: Միաեղջյուր սկանավորում. Unicornscan-ը Nmap-ից հետո երկրորդ ամենահայտնի անվճար պորտ սկաներն է: Զայրացած IP սկանավորում: Netcat. Zenmap

Ո՞րն է անջատիչի բոլոր նավահանգիստների լռելյայն կարգավորումը:

Լռելյայնորեն, անջատիչը կազմաձևված է այնպես, որ անջատիչի կառավարումը վերահսկվի VLAN 1-ի միջոցով: Բոլոր նավահանգիստները լռելյայն վերագրված են VLAN 1-ին: Անվտանգության նպատակներով լավագույն պրակտիկա է համարվում VLAN-ի օգտագործումը, քան VLAN 1-ը, կառավարման VLAN-ի համար