Բովանդակություն:

- Հեղինակ Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

ես Դեպի Ապակոդավորել ընտրեք « Ապակոդավորել «, տեղադրեք ASCII-Hex կոդավորված տեքստը « Փչող ձուկ Պարզ» վանդակում և համոզվեք, որ գաղտնաբառը նույնն է, ինչ նախկինում Գաղտնագրել.

Հաշվի առնելով սա՝ ինչպե՞ս կարող եմ գաղտնագրումը վերծանել:

Գաղտնագրել և վերծանել արտաքին ֆայլերը

- Գործիքներ ներդիրից ընտրեք «Գաղտնագրել» տարբերակը:

- Բացվող երկխոսության վանդակում ընտրեք այն ֆայլ(ները), որոնք ցանկանում եք գաղտնագրել և սեղմեք Բացել:

- Մուտքագրեք գաղտնաբառը, որը հետագայում կօգտագործեք ֆայլը վերծանելու համար Մուտքագրեք գաղտնաբառը դաշտում:

- Կրկնեք գաղտնաբառը Հաստատել գաղտնաբառը դաշտում:

Բացի վերևից, ինչպե՞ս է ներկայումս օգտագործվում Blowfish-ը: Փչող ձուկ Սա սիմետրիկ բանալի բլոկի գաղտնագրման ալգորիթմ է, այդպիսով դա կլինի օգտագործված տեղեկատվության գաղտնի փոխանակման համար (օրինակ՝ նամակներ, փաստաթղթեր, պատկերներ և այլն): Ինչպես բոլոր սիմետրիկ ալգորիթմների դեպքում, դուք պետք է ապահով ճանապարհ ունենաք գաղտնի բանալին փոխանակելու անվտանգ հաղորդակցության համար:

Այսպիսով, ինչպե՞ս է աշխատում Blowfish կոդավորումը:

Փչող ձուկ սիմետրիկ է կոդավորումը ալգորիթմ, ինչը նշանակում է, որ այն օգտագործում է նույն գաղտնի բանալին երկուսի համար ծածկագրել և վերծանել հաղորդագրությունները: Փչող ձուկ նույնպես բլոկ է ծածկագիր , ինչը նշանակում է, որ այն հաղորդագրությունը բաժանում է ֆիքսված երկարությամբ բլոկների ընթացքում կոդավորումը և վերծանում։

Արդյո՞ք Blowfish կոդավորումը խախտվել է:

Ներածություն Blowfish Blowfish է բանալիով, սիմետրիկ ծածկագրային բլոկ ծածկագիր նախագծվել է Բրյուս Շնայերի կողմից 1993 թվականին և տեղադրվել հանրային սեփականությունում: Որպես հանրային տիրույթ ծածկագիր , Blowfish եղել է ենթակա է զգալի քանակությամբ կրիպտովերլուծության և լրիվ Blowfish կոդավորումն ունի երբեք կոտրվել է.

Խորհուրդ ենք տալիս:

Ինչպե՞ս կարող եմ վերծանել TLS փաթեթները Wireshark-ում:

Կարգավորեք Wireshark-ը SSL-ի գաղտնազերծման համար Բացեք Wireshark-ը և սեղմեք Խմբագրել, այնուհետև Preferences: Նախընտրանքների երկխոսությունը կբացվի, իսկ ձախ կողմում կտեսնեք տարրերի ցանկը: Ընդարձակեք Protocols, ոլորեք ներքև, ապա սեղմեք SSL: SSL արձանագրության ընտրանքների ցանկում դուք կտեսնեք մուտքագրում (Pre)-Master-Secret log ֆայլի անվան համար:

Արդյո՞ք ձուկը կերակրում և աճեցնում է գոլորշու վրա:

Սնուցել և աճեցնել. ձուկ գոլորշու վրա: Որսեք և կերեք այլ ձուկ, պարզապես վերածվեք ավելի մեծ գազանների:

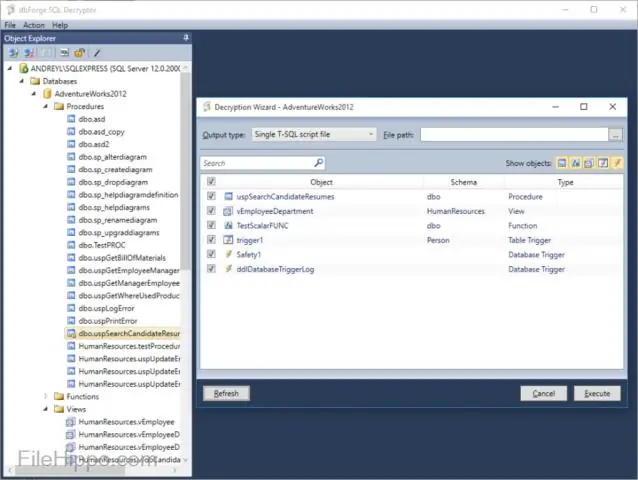

Ինչպե՞ս կարող եմ վերծանել կոդավորված SQL Server-ի պահված ընթացակարգը:

SQL Decryptor-ը տեղադրելուց հետո, պահեստավորված ընթացակարգի նման օբյեկտի վերծանումը արագ և պարզ է: Սկսելու համար բացեք SQL Decryptor-ը և միացեք SQL Server օրինակին, որը պարունակում է տվյալների բազան ծածկագրված պահվող ընթացակարգերով, որոնք ցանկանում եք վերծանել: Այնուհետև անցեք խնդրո առարկա պահված ընթացակարգին

Ինչպե՞ս կարող եմ վերծանել Կանաչ ֆայլերը Windows 7-ում:

Դա բավականին պարզ է՝ աջ սեղմեք կանաչ թղթապանակի վրա և ընտրեք Հատկություններ: Սեղմեք Ընդլայնված կոճակը: Ընդլայնված հատկանիշների պատուհանում, որը բացվում է, հանեք «Գաղտնագրեք բովանդակությունը տվյալների ապահովման համար» վանդակը: Սեղմեք OK, և երբ այն հարցնում է, թե արդյոք ցանկանում եք կիրառել այս փոփոխությունը թղթապանակի բոլոր ֆայլերը, ասեք այո:

Ինչպե՞ս կարող եմ վերծանել RSA-ն:

ՏԵՍԱՆՅՈՒԹ Հաշվի առնելով սա, ինչպե՞ս եք շտկում RSA կոդավորումը: RSA կոդավորման շատ պարզ օրինակ Ընտրեք պարզ թվեր p=11, q=3: n = pq = 11,3 = 33. phi = (p-1) (q-1) = 10,2 = 20: Ընտրեք e=3: Ստուգեք gcd(e, p-1) = gcd(3, 10) = 1 (այսինքն՝ 3-ը և 10-ը չունեն ընդհանուր գործոն, բացառությամբ 1-ի), Հաշվեք d-ն այնպես, որ ed ≡ 1 (mod phi), այսինքն՝ հաշվարկեք d = (1/e) mod phi = (1/3) mod 20: