- Հեղինակ Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

Կարգավորել Wireshark դեպի վերծանել SSL

Բաց Wireshark և սեղմեք Խմբագրել, ապա Նախապատվություններ: Կբացվի Preferences երկխոսության պատուհանը, իսկ ձախ կողմում կտեսնեք տարրերի ցանկը: Ընդարձակեք Protocols, ոլորեք ներքև, ապա սեղմեք SSL: SSL արձանագրության ընտրանքների ցանկում դուք կտեսնեք մուտքագրում (Pre)-Master-Secret log ֆայլի անվան համար:

Հետագայում, կարելի է նաև հարցնել, թե ինչպես կարող եմ կարդալ TLS փաթեթները Wireshark-ում:

Որպես այլընտրանք ընտրեք ա TLS փաթեթ մեջ փաթեթ ցուցակը, աջ սեղմեք վրա TLS շերտի մեջ փաթեթ մանրամասները դիտեք և բացեք Արձանագրության նախապատվությունների ընտրացանկը: Նշանավորը TLS Արձանագրության նախապատվություններն են՝ (Pre)-Master-Secret log ֆայլի անունը ( tls . keylog_file): ճանապարհ դեպի կարդալ որ TLS հիմնական մատյան ֆայլ՝ ապակոդավորման համար:

Երկրորդ, ի՞նչ է TLS ձեռքսեղմումը: Ա TLS ձեռքսեղմում այն գործընթացն է, որը սկսում է հաղորդակցության նիստը, որն օգտագործում է TLS կոդավորումը։ ընթացքում ա TLS ձեռքսեղմում , երկու հաղորդակցվող կողմերը փոխանակում են հաղորդագրություններ՝ միմյանց ճանաչելու, միմյանց ստուգելու, գաղտնագրման ալգորիթմները սահմանելու համար, որոնք նրանք կօգտագործեն, և համաձայնեցնեն նիստի բանալիները:

Համապատասխանաբար, ինչպե՞ս կարող եմ վերծանել https փաթեթները:

Որպեսզի ապակոդավորել HTTPS փաթեթները Capsa-ի հետ դուք պետք է կարգավորեք վերծանում պարամետրերը նախ: գնալ դեպի վերծանում կարգավորումները, սեղմեք մենյուի կոճակը վերևի ձախ անկյունում և անցեք Ընտրանքներ: Capsa-ն աջակցում է վերծանել 3 տեսակ HTTPS կոդավորումը՝ RSA, PSK, DH:

Ի՞նչ է կոդավորված ձեռքսեղմման հաղորդագրությունը:

Wireshark-ը սա թվարկում է որպես « Կոդավորված ձեռքսեղմում հաղորդագրություն քանի որ. SSL գրառումից տեսնում է, որ դա ա ձեռքսեղմման հաղորդագրություն . Հաղորդակցությունն է կոդավորված , քանի որ «ChangeCipherSpec»-ը ցույց է տալիս, որ սակարկված նստաշրջանի ստեղները այդ պահից կօգտագործվեն՝ ծածկագրել հաղորդակցությունը։

Խորհուրդ ենք տալիս:

Ինչպե՞ս վերծանել փչող ձուկը:

I Ապակոդավորելու համար ընտրեք «Decrypt», տեղադրեք ASCII-Hex կոդավորված տեքստը «Blowfish Plain» վանդակում և համոզվեք, որ գաղտնաբառը նույնն է, ինչ դուք օգտագործել եք գաղտնագրելու համար:

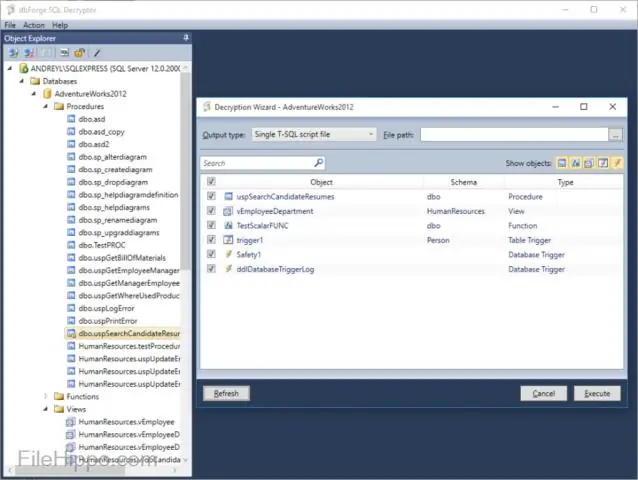

Ինչպե՞ս կարող եմ վերծանել կոդավորված SQL Server-ի պահված ընթացակարգը:

SQL Decryptor-ը տեղադրելուց հետո, պահեստավորված ընթացակարգի նման օբյեկտի վերծանումը արագ և պարզ է: Սկսելու համար բացեք SQL Decryptor-ը և միացեք SQL Server օրինակին, որը պարունակում է տվյալների բազան ծածկագրված պահվող ընթացակարգերով, որոնք ցանկանում եք վերծանել: Այնուհետև անցեք խնդրո առարկա պահված ընթացակարգին

Ո՞ր փաթեթները կարող են օգտագործվել դինամիկ SQL կառուցելու համար:

PL/SQL-ն ապահովում է DBMS_SQL փաթեթը, որը թույլ է տալիս աշխատել դինամիկ SQL-ի հետ: Դինամիկ SQL-ի ստեղծման և կատարման գործընթացը պարունակում է հետևյալ գործընթացը. ԲԱՑ ԿՐՍՈՐՈՐԸ. Դինամիկ SQL-ը կաշխատի այնպես, ինչպես կուրսորը: Այսպիսով, SQL հայտարարությունը կատարելու համար մենք պետք է բացենք կուրսորը

Կարո՞ղ է TLS 1.3-ը վերծանել:

TLS 1.3-ը ոչ մի կերպ չի խանգարում որևէ մեկին օգտագործել SSL ստուգման վստահված անձի: Միակ բանը, որ այն կտրում է, մասնավոր բանալու հետ կապի պասիվ վերծանումն է: Առանց կատարյալ փոխանցման գաղտնիության, եթե ունեիք կապի մեջ օգտագործված վկայագրի անձնական բանալին, որը բավարար էր կապի բովանդակությունը կարդալու համար

Ինչպե՞ս կարող եմ վերծանել RSA-ն:

ՏԵՍԱՆՅՈՒԹ Հաշվի առնելով սա, ինչպե՞ս եք շտկում RSA կոդավորումը: RSA կոդավորման շատ պարզ օրինակ Ընտրեք պարզ թվեր p=11, q=3: n = pq = 11,3 = 33. phi = (p-1) (q-1) = 10,2 = 20: Ընտրեք e=3: Ստուգեք gcd(e, p-1) = gcd(3, 10) = 1 (այսինքն՝ 3-ը և 10-ը չունեն ընդհանուր գործոն, բացառությամբ 1-ի), Հաշվեք d-ն այնպես, որ ed ≡ 1 (mod phi), այսինքն՝ հաշվարկեք d = (1/e) mod phi = (1/3) mod 20: