Բովանդակություն:

- Հեղինակ Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

9. Հետևյալներից որն է ալիքի մուտքի վերահսկման բազմակի մուտքի արձանագրություն ? Բացատրություն. CSMA/CD-ում այն վերաբերում է բախման հայտնաբերմանը բախումից հետո, մինչդեռ CSMA/CA-ն զբաղվում է բախման կանխարգելմամբ: CSMA/CD-ը Carrier Sensing-ի հապավումն է Բազմակի մուտք /Բախման հայտնաբերում.

Այստեղից, որո՞նք են բազմակի մուտքի արձանագրությունները:

Բազմակի մուտքի արձանագրություն . Բազմակի մուտքի արձանագրություն Բազմակի մուտքի արձանագրություն օգտագործվում է համակարգելու համար մուտք դեպի հղումը։ Հանգույցները կարող են կարգավորել իրենց փոխանցումը ընդհանուր հեռարձակման ալիքի վրա՝ օգտագործելով Բազմակի մուտքի արձանագրություն . Այն օգտագործվում է ինչպես լարային, այնպես էլ անլար տեղային տեքստային ցանցի և արբանյակային ցանցի համար:

Բացի վերը նշվածից, բազմակի մուտքի ո՞ր տեխնիկան է օգտագործվում 4g-ում: Երրորդ սերնդի բջջային հեռախոսների տեխնոլոգիայի օգտագործումը կոդի բաժանման բազմակի մուտք ( CDMA ) 4G բջջային կապի համակարգը օգտագործում է FDMA սխեմայի նախնական տարբերակը, այսինքն. OFDMA ( Ուղղանկյուն հաճախականության բաժանման բազմակի մուտք ) Տվյալների փոխանցման համար այս սերունդը օգտագործում է փաթեթների փոխարկման մեթոդ:

Հետագայում կարելի է նաև հարցնել՝ ի՞նչ է վերահսկվող մուտքի արձանագրությունը։

Վերահսկվող մուտքի արձանագրություններ Համակարգչային ցանցում։ Մեջ վերահսկվող մուտք , կայանները միմյանցից տեղեկատվություն են փնտրում՝ պարզելու, թե որ կայանն իրավունք ունի ուղարկելու։ Այն թույլ է տալիս միաժամանակ ուղարկել միայն մեկ հանգույց՝ ընդհանուր միջավայրում հաղորդագրությունների բախումից խուսափելու համար:

Որո՞նք են բազմակի մուտքի տեխնիկայի տարբեր տեսակները:

Ստորև բերված են բազմակի մուտքի տեխնիկայի երեք տեսակները:

- FDMA (հաճախականության բաժանման բազմակի մուտք)

- TDMA (Ժամանակի բաժանման բազմակի մուտք)

- CDMA (Code Division Multiple Access)

Խորհուրդ ենք տալիս:

Ի՞նչ է կոտրված մուտքի վերահսկման հարձակումը:

Ինչ է կոտրված մուտքի վերահսկումը: Մուտքի վերահսկումը կիրառում է այնպիսի քաղաքականություն, որ օգտվողները չեն կարող գործել իրենց նախատեսված թույլտվություններից դուրս: Խափանումները սովորաբար հանգեցնում են տեղեկատվության չարտոնված բացահայտմանը, բոլոր տվյալների փոփոխմանը կամ ոչնչացմանը կամ օգտագործողի սահմաններից դուրս բիզնես գործառույթի կատարմանը:

Ինչպե՞ս կարող եմ սահմանել մուտքի վերահսկման թույլտվություն Origin վերնագիրը:

IIS6 Open Internet Information Service (IIS) մենեջերի համար: Աջ սեղմեք այն կայքի վրա, որի համար ցանկանում եք միացնել CORS-ը և գնացեք Հատկություններ: Անցեք HTTP վերնագրերի ներդիրին: Պատվերով HTTP վերնագրեր բաժնում սեղմեք Ավելացնել: Մուտքագրեք Access-Control-Allow-Origin որպես վերնագրի անուն: Մուտքագրեք * որպես վերնագրի արժեք: Սեղմեք Ok երկու անգամ

Որտեղ է մուտքի վերահսկման ցուցակը:

Մուտքի վերահսկման ցուցակները (ACL) կարևոր են ցանցի ներսում երկու տեղամասերում՝ ցանցային ենթակառուցվածքի բաղադրիչներում, ինչպիսիք են երթուղիչները, և ֆայլերի սերվերների վրա: Երթուղիչի կամ անջատիչի վրա (հիմնականում ցանկացած սարք, որը կարող է երթուղավորել երթևեկությունը մի հատվածից մյուսը), դուք կարող եք կիրառել ACL, որը կօգնի վերահսկել երթևեկության հոսքը:

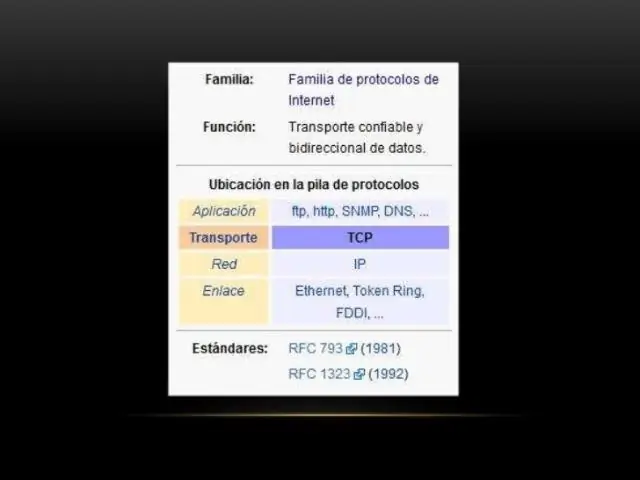

Ինչի համար է օգտագործվում փոխանցման վերահսկման արձանագրությունը:

TCP/IP (Transmission Control Protocol/InternetProtocol) TCP/IP կամ Transmission ControlProtocol/Internet Protocol-ը կապի արձանագրությունների փաթեթ է, որն օգտագործվում է ցանցային սարքերը համացանցում միացնելու համար: TCP/IP-ն կարող է օգտագործվել նաև որպես մասնավոր ցանցում (ինտրանետ կամ էքստրանետ) որպես հաղորդակցության արձանագրություն:

Ո՞րն է մուտքի վերահսկման ցուցակի դերը:

Մուտքի վերահսկման ցուցակը (ACL)՝ կապված համակարգչային ֆայլային համակարգի հետ, օբյեկտին կցված թույլտվությունների ցանկ է: ACL-ը սահմանում է, թե որ օգտատերերին կամ համակարգային գործընթացներին է տրվում օբյեկտների հասանելիություն, ինչպես նաև, թե ինչ գործողություններ են թույլատրվում տվյալ օբյեկտների վրա: