- Հեղինակ Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Վերջին փոփոխված 2025-01-22 17:27.

Դա է գործընթաց բացահայտել հավելվածում անվտանգության խոցելիությունը՝ գնահատելով համակարգը կամ ցանցը տարբեր վնասակար տեխնիկայով: Խոցելիությունը հայտնաբերելուց հետո այն օգտագործվում է համակարգը շահագործելու համար՝ զգայուն տեղեկատվության հասանելիություն ձեռք բերելու համար:

Այսպիսով, ի՞նչ է ներառում ներթափանցման փորձարկումը:

Ներթափանցման փորձարկում , Կոչվում է նաեւ գրիչի փորձարկում կամ էթիկական հակերություն, է -ի պրակտիկան փորձարկում համակարգչային համակարգ, ցանց կամ վեբ հավելված գտնելու համար անվտանգություն խոցելիություններ, որոնք հարձակվողը կարող է օգտագործել: Հիմնական նպատակը ներթափանցման փորձարկումն է բացահայտել անվտանգություն թույլ կողմերը.

Բացի վերևից, ի՞նչ է օրինակով ներթափանցման փորձարկումը: Օրինակներ -ից Ներթափանցման փորձարկում Գործիքներ NMap- Այս գործիքը օգտագործվում է նավահանգիստների սկանավորման, ՕՀ-ի նույնականացման, երթուղու հետագծման և խոցելիության սկանավորման համար: Nessus- Սա ցանցի վրա հիմնված խոցելիության ավանդական գործիք է: Pass-The-Hash - Այս գործիքը հիմնականում օգտագործվում է գաղտնաբառի կոտրման համար:

Կարելի է նաև հարցնել, թե որո՞նք են ներթափանցման թեստավորման քայլերը:

-ի 7 փուլերը ներթափանցման փորձարկում Նախքան ներգրավվածության գործողություններ, հետախուզություն, սպառնալիքների մոդելավորում և խոցելիության հայտնաբերում, շահագործում, հետշահագործում, հաշվետվություն, և լուծում և վերա- փորձարկում . Դուք կարող եք լսել տարբեր փուլեր կամ օգտագործել ձեր սեփական մոտեցումը, ես օգտագործում եմ դրանք, քանի որ գտնում եմ, որ դրանք արդյունավետ են:

Որքա՞ն ժամանակ է տևում ներթափանցման թեստը:

1-3 շաբաթ

Խորհուրդ ենք տալիս:

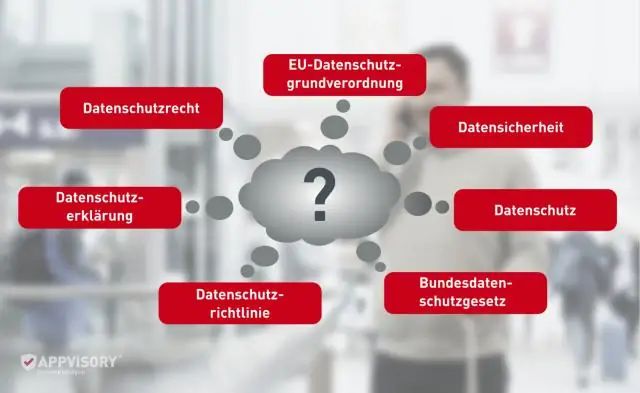

Ի՞նչ է տվյալների պաշտպանության գործընթացը:

Տվյալների պաշտպանությունը տվյալների պաշտպանության գործընթացն է և ներառում է տվյալների և տեխնոլոգիաների հավաքագրման և տարածման, գաղտնիության հանրային ընկալման և ակնկալիքի և այդ տվյալների շուրջ քաղաքական և իրավական հիմքերի միջև կապը:

Ի՞նչ է Subreaper գործընթացը:

Subreaper-ը կատարում է init(1) դերը իր հետնորդ գործընթացների համար: Եթե այո, ապա սկզբում (PID 1) չէ, որ կդառնա ծնողազուրկ երեխաների գործընթացների ծնողը, փոխարենը մոտակա ապրող տատիկն ու պապիկը, որը նշված է որպես ենթահնձող, կդառնա նոր ծնողը: Եթե չկա կենդանի տատիկ ու պապիկ, նա ունի

Ո՞րն է տարբերությունը էթիկական հակերության և ներթափանցման փորձարկման միջև:

Ներթափանցման թեստավորումը գործընթաց է, որը բացահայտում է անվտանգության խոցելիությունը, թերությունների ռիսկերը և անվստահելի միջավայրերը: Էթիկական հաքերային հարձակման նպատակը դեռևս խոցելիության բացահայտումն է և դրանք շտկելը նախքան հանցագործների կողմից դրանք շահագործվելը, սակայն մոտեցումը շատ ավելի լայն է, քան pentesting-ը:

Որո՞նք են ներթափանցման փորձարկման տարբեր տեսակները:

Հինգ տեսակի ներթափանցման թեստ գրիչի փորձարկման ցանցային ծառայության թեստերի համար: Այս տեսակի գրիչի թեստը գրիչի փորձարկողների համար ամենատարածված պահանջն է: Վեբ հավելվածի թեստեր. Դա ավելի շատ նպատակային թեստ է, ինչպես նաև ավելի ինտենսիվ և մանրամասն: Հաճախորդի կողմից թեստեր. Անլար ցանցի թեստեր. Սոցիալական ճարտարագիտության թեստեր

Ի՞նչ է շահագործումը ներթափանցման փորձարկման մեջ:

Նպատակը. Ներթափանցման թեստի շահագործման փուլը կենտրոնանում է բացառապես համակարգ կամ ռեսուրս մուտքի հաստատման վրա՝ շրջանցելով անվտանգության սահմանափակումները